La identidad digital se ha convertido en el nuevo “perímetro” de seguridad. Antes, bastaba con proteger servidores y redes; hoy, la mayoría de los incidentes graves comienzan por un punto más simple: una cuenta comprometida. Contraseñas reutilizadas, phishing, filtraciones de credenciales y ataques automatizados hacen que “usuario y contraseña” ya no sea suficiente.

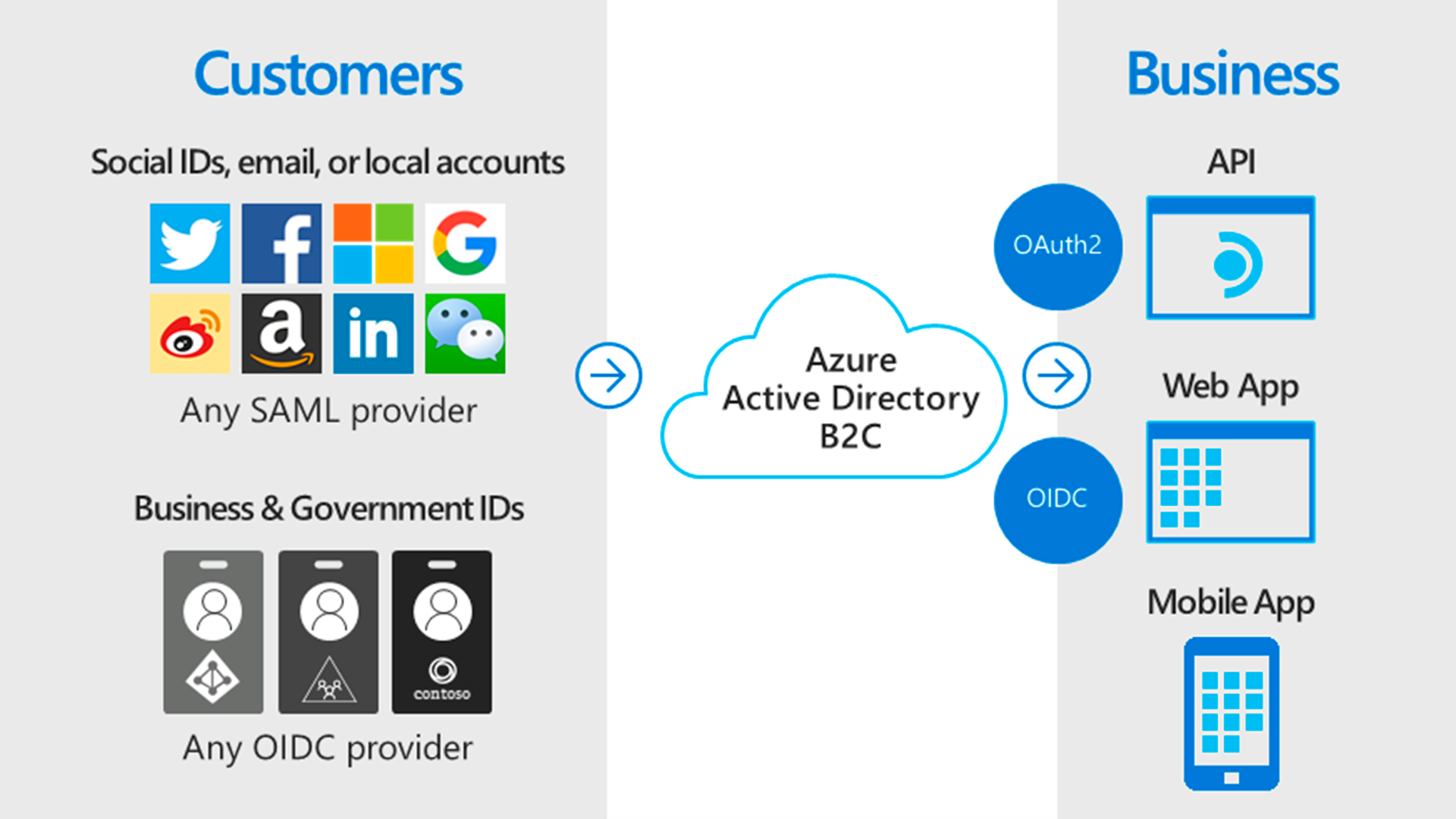

En ese contexto, Azure Active Directory B2C (Azure AD B2C) es una solución diseñada para gestionar identidad y acceso de usuarios finales en aplicaciones web y móviles. Su promesa es clara: ayudarte a implementar registro, inicio de sesión, gestión de perfiles y políticas de seguridad (incluyendo MFA) con una base sólida, escalable y alineada con buenas prácticas.

Este artículo es informacional: te explica el “qué” y el “cómo” de Azure AD B2C, y te deja recomendaciones prácticas para entregar una experiencia de login segura sin sacrificar usabilidad.

¿Qué es Azure AD B2C?

Azure AD B2C es un servicio de gestión de identidades para clientes (Customer Identity and Access Management, CIAM). Está pensado para escenarios donde tu aplicación tiene usuarios externos: clientes, ciudadanos, estudiantes, pacientes, etc. Es decir, personas que no pertenecen a tu organización (a diferencia de Azure AD “tradicional”, más orientado a empleados).

Con Azure AD B2C puedes:

- Habilitar registro e inicio de sesión.

- Administrar usuarios y atributos de perfil.

- Aplicar políticas de autenticación (por ejemplo, MFA).

- Integrar proveedores de identidad (como Microsoft, Google, Facebook, Apple, entre otros).

- Emitir tokens estándares (OAuth 2.0 / OpenID Connect) para que tu app autorice el acceso a APIs y recursos.

El concepto clave: autenticación vs autorización

Un error común es mezclar estos términos:

- Autenticación: prueba que el usuario es quien dice ser (login).

- Autorización: determina qué puede hacer ese usuario (permisos/roles).

Azure AD B2C se encarga principalmente de la autenticación y de emitir tokens con información confiable (claims). Tu aplicación (especialmente el back-end) debe usar esos tokens para aplicar la autorización: roles, permisos, acceso a recursos, etc.

Regla de oro: el front-end nunca debe ser el guardián final de permisos. La autorización real debe vivir en tu API/back-end.

¿Cómo funciona por dentro? El flujo explicado “en fácil”

En una integración típica:

- El usuario abre tu app y necesita autenticarse.

- Tu app redirige al usuario a la pantalla de login/registro de B2C (o la presenta integrada, según el enfoque).

- Azure AD B2C valida credenciales (y factores adicionales si aplica).

- Si todo está bien, B2C entrega un token (JWT normalmente).

- Tu app usa ese token para:

- Mantener la sesión del usuario

- Llamar a tu API

- Tu API valida el token y decide si la operación está permitida.

Este modelo reduce muchísimo el riesgo de “inventar” autenticación en la aplicación (que suele terminar en errores de seguridad y mantenimiento).

Por qué la MFA importa (y cuándo deberías exigirla)

MFA (Multi-Factor Authentication) añade una segunda verificación además de la contraseña (por ejemplo, app autenticadora, SMS, email, llave física, etc.). Esto corta de raíz muchos ataques comunes: aunque roben la contraseña, no pueden completar el acceso sin el segundo factor.

¿Cuándo conviene exigir MFA?

No hay una única respuesta, pero estas son pautas prácticas:

- Siempre para cuentas administrativas o con privilegios elevados.

- Para acciones sensibles: cambios de contraseña, cambio de correo, exportación de datos, pagos, etc.

- En logins de riesgo: ubicaciones inusuales, nuevos dispositivos, intentos repetidos.

- Para segmentos específicos: usuarios que manejan información crítica.

MFA para administración: no es negociable

Las cuentas administrativas suelen ser el “punto único de caída” de una plataforma. Si un atacante toma un admin, puede cambiar configuraciones, extraer datos, deshabilitar controles y crear accesos persistentes.

Recomendación práctica: separar identidades

- Una cuenta “normal” para trabajo diario.

- Otra cuenta exclusivamente para administración con políticas más estrictas (MFA obligatoria, sesiones cortas, permisos mínimos).

Experiencia de usuario: seguridad sin fricción innecesaria

Un sistema de identidad no solo debe ser seguro; debe ser usable. Si el login es frustrante, los usuarios abandonan, abren tickets o buscan atajos inseguros.

Ideas para equilibrar:

- MFA adaptativa: no pedir MFA en cada login si el contexto es confiable; sí pedirla en escenarios de riesgo.

- Recuperación de cuenta clara: el “olvidé mi contraseña” debe ser simple pero seguro.

- Mensajes de error amigables: no revelar demasiado (“usuario no existe”), pero tampoco confundir.

- Consistencia visual: personaliza el look & feel del flujo de autenticación para que el usuario sepa que está en un proceso legítimo (reduce phishing por confusión).

Personalización: “políticas” y flujos (sign-up, sign-in, reset)

En Azure AD B2C la experiencia se organiza en flujos (o políticas) como:

- Registro

- Inicio de sesión

- Registro + inicio de sesión (combinado)

- Restablecimiento de contraseña

- Edición de perfil

En términos prácticos, esto te permite diseñar recorridos distintos para cada caso, con reglas distintas: qué datos pides, qué validaciones haces, si hay MFA, qué proveedores externos se aceptan, etc.

Consejo de diseño: pide lo mínimo en el registro.

- Menos campos = más conversiones.

- El resto se puede completar después, cuando el usuario ya confía en tu servicio.

Proveedores de identidad (social login) y su impacto real

Permitir “Iniciar sesión con Google/Microsoft/Apple” suele mejorar conversión y reduce el manejo de contraseñas. Pero también añade consideraciones:

- ¿Qué pasa si el proveedor no está disponible?

- ¿Cómo vinculas cuentas si el usuario se registra con email y luego intenta con Google?

- ¿Cómo gestionas revocación y cambios de email?

Aun así, para muchas apps, social login es una mejora neta de experiencia y seguridad (menos contraseñas débiles).

Seguridad práctica: checklist para implementar bien

Si vas a usar Azure AD B2C, estas prácticas suelen marcar la diferencia:

Tokens y sesiones

- Valida tokens en el back-end siempre.

- Usa expiraciones razonables y refresh tokens con cuidado.

- Revisa claims (issuer, audience, expiración, firma).

Cuentas privilegiadas

- MFA obligatorio.

- Mínimo privilegio.

- Auditoría de accesos.

- Acceso “just-in-time” cuando se pueda (privilegios temporales).

Recuperación de cuenta

- Asegura que el canal de recuperación (correo/teléfono) esté protegido.

- Evita recuperaciones “demasiado fáciles” (son un punto común de abuso).

Protección ante automatización

- Considera rate limiting y medidas anti-bots en endpoints relacionados con login/registro.

- Bloqueos temporales ante intentos repetidos.

Monitoreo

- Alertas por intentos fallidos masivos, acceso desde ubicaciones raras, cambios de perfil inusuales.

Errores comunes al implementar CIAM (y cómo evitarlos)

- Creer que B2C “resuelve todo”

- B2C resuelve autenticación y emisión de tokens; tu app debe resolver autorización correctamente.

- No separar cuentas administrativas

- Los admins deben tener controles más fuertes y un flujo distinto.

- Fricción excesiva

- Forzar MFA para todos en todo momento puede bajar conversión. Úsala con estrategia (por riesgo/acciones).

- Recuperación débil

- Un “reset de contraseña” mal diseñado puede ser más peligroso que el login.

- Confiar en el cliente

- Si el front-end decide permisos, tarde o temprano alguien lo manipula.

¿Cuándo Azure AD B2C es una buena elección?

Suele encajar muy bien si:

- Necesitas un sistema de identidad para usuarios externos.

- Quieres implementar SSO, social login, MFA y flujos de identidad sin construirlos desde cero.

- Buscas estándares (OIDC/OAuth) y compatibilidad con apps modernas.

- Necesitas crecer en usuarios sin rediseñar la capa de autenticación.

Si tu caso es solo “usuarios internos (empleados)”, otras opciones dentro del ecosistema Azure pueden ser más naturales. Pero para apps orientadas a clientes, B2C suele ser el enfoque clásico.